Vandaag is de Nederlandse klokkenluiders-site PubLeaks.nl aangekondigd. Het doel van de site is om klokkenluiders een zo veilig mogelijk platform te bieden om gevoelig materiaal in handen te spelen van de deelnemende journalisten.

Vandaag is de Nederlandse klokkenluiders-site PubLeaks.nl aangekondigd. Het doel van de site is om klokkenluiders een zo veilig mogelijk platform te bieden om gevoelig materiaal in handen te spelen van de deelnemende journalisten.

Het is jammer dat de klokkenluidersbescherming in Nederland zo zwak is dat deze site nodig is. De Piratenpartij juicht alle initiatieven die klokkenluiders extra bescherming geven van harte toe. Echter, om de anonimiteit van de klokkenluiders nog beter te garanderen zou de site nog op een aantal punten verbeterd kunnen worden.

Javascript is verplicht

Het is nu onmogelijk om PubLeaks.nl te gebruiken zónder JavaScript. Dit is een risicovolle keuze. Precies een maand geleden werd bekend dat nu juist via JavaScript een groot aantal TOR-gebruikers hun anonimiteit gecompromitteerd zag. In de nieuwste versie van de TOR-browser is dit lek weliswaar gedicht, maar het aanzetten van JavaScript betekent nog steeds dat er uiteindelijk meer potentiële gaten zijn waaruit gevoelige informatie kan weglekken.

Publieke sleutels

Door het publiceren van de publieke encryptiesleutels voor alle deelnemende nieuwsorganisaties zou PubLeaks.nl een extra beveiligingslaag voor de klokkenluider kunnen inbouwen. Deze kan zo zijn informatie versleuteld versturen én kan desgewenst zelf bepalen welke nieuwsorganisatie de informatie die hij lekt kan lezen en welke niet. Dit laatste kan ook belangrijk zijn als het onderwerp van het 'lek' één van de deelnemende kranten is en de klokkenluider zeker wil weten dat de informatie dus niet daar terecht komt.

In het kader van de dataretentierichtlijn zou het sowieso geen slecht idee zetten om de mailserver in IJsland (.is) te plaatsen.

Implementatie Forward Secrecy

PubLeaks ondersteunt weliswaar het Forward Secrecy protocol, waardoor https-verkeer naar de site moeilijker af te luisteren is, maar het is voor gebruikers nog steeds mogelijk om ongemerkt toch een onveilige https-verbinding op te zetten. Wanneer de server van PubLeaks uitsluitend ECHDE ciphers zou accepteren, zouden gebruikers met een verouderde browser automatisch een waarschuwing krijgen in plaats van een minder veilige https-verbinding.

Clearnet of hidden service?

Het lijkt erop dat veel van het verkeer naar PubLeaks via het 'reguliere internet' ofwel clearnet loopt. De site zou haar gebruikers nóg beter kunnen beschermen door op het reguliere internet slechts die informatie te plaatsen die noodzakelijk is om PubLeaks.nl vervolgens uitsluitend als 'hidden service' te benaderen en daadwerkelijk gebruiken.

Vertrouw niemand

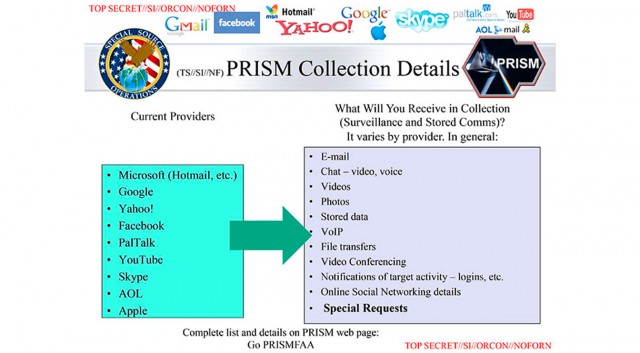

Als er deze zomer één ding onomstotelijk vast is komen te staan, is het wel dat je in feite geen enkele derde partij meer kan vertrouwen. Bijna het hele internet is op beveiligingsgebied 'broken by design'. Vrijwel alle commerciële beveiligingssoftware bevat achterdeurtjes voor de geheime diensten en de NSA heeft onbeperkt toegang tot alle e-mail bij de e-mailproviders die nu nog 'in business' zijn.

PubLeaks en haar potentiële gebruikers mogen niet onderschatten welke risico's klokkenluiders lopen in de door de overheid opgebouwde surveillance-staat en moeten er dus vanuit gaan dat de geheime diensten er ALLES aan zullen doen om de site en het dataverkeer te compromitteren. De site zou dus al het mogelijke moeten doen om haar gebruikers optimaal te beschermen, ook al betekent dit misschien een verminderde toegankelijkheid. Wanneer een klokkenluider bereid is deze risico's te nemen en met een derde partij in zee gaat, moet deze in staat gesteld worden zichzelf zo optimaal mogelijk te beschermen.

PubLeaks en haar potentiële gebruikers mogen niet onderschatten welke risico's klokkenluiders lopen in de door de overheid opgebouwde surveillance-staat en moeten er dus vanuit gaan dat de geheime diensten er ALLES aan zullen doen om de site en het dataverkeer te compromitteren. De site zou dus al het mogelijke moeten doen om haar gebruikers optimaal te beschermen, ook al betekent dit misschien een verminderde toegankelijkheid. Wanneer een klokkenluider bereid is deze risico's te nemen en met een derde partij in zee gaat, moet deze in staat gesteld worden zichzelf zo optimaal mogelijk te beschermen.

Uiteindelijk moeten we naar een land waarin klokkenluiders zo'n goede wettelijke bescherming genieten dat sites als PubLeaks.nl en zelfs het gebruik van TOR niet meer nodig zullen zijn. Tot we daar zijn moeten we roeien met de riemen die we hebben en is het aan PubLeaks om het in haar gestelde vertrouwen te bewijzen.

Edit 15:11 Alinea verwijderd waarin ik schreef dat er geen publieke sleutel bekend is voor info@publeaks.nl. Deze sleutel is er wel en staat hier. De publieke sleutel is nog niet te vinden op de keyserver van pgp.mit.edu

Publeaks zegt

WE werken ook met hidden services..

eu-Robert zegt

Zie ook: Hoe PubLeaks.nl zijn bronnen wil beschermen – Computerworld

Anoniem zegt

Door Publeaks *NIET GECONTROLEERD* : WE werken ook met hidden services 😛

Waarom vermelden jullie niet gewoon een (post-)bus adres waar je de gegevens, eventueel versleuteld, per post naar toe kunt sturen?

Computerzaken zoals Tor en PGP/GnuPG is voor de gemiddelde gebruiker toch abracadabra.